Rollenmodelle und ihre qualitative Abhängigkeit zu nachgelagerten Prozessen im Identity- & Access Management

Die Signifikanz eines methodisch strukturierten Rollenkonzepts

Inhalt

Warum überhaupt Identity- & Access Management? „In erster Linie, um Revision und Prüfende zu befriedigen“. So oder so ähnlich lautet in den meisten Fällen die Antwort vieler Unternehmen. Bei der Menge an Budget und Projekttagen, die bei Implementierung oder Weiterentwicklung investiert werden müssen, sollte der Mehrwert für das Unternehmen aber größer sein, als der Aufwand selbst, um auf anderen Betriebsebenen wirtschaftlich zu profitieren. „Prozessverschlankungen? Sehr gerne!“ „Zeitersparnisse? Unbedingt!“ Natürlich von der damit sowieso einhergehenden Digitalisierung, IT-Sicherheit und IT-Compliance abgesehen.

IAM

Leider greift bei der anschließenden Umsetzung der jeweiligen IAM-Lösung das Phrasenschwein: „Leichter gesagt, als getan!“ – Projekte werden verschleppt, Lösungen durch fehlendes KnowHow- und Fachpersonal verkompliziert - und am Ende sind es die Anwendenden, Berechtigungs-Owner oder Rollenträger, welche sich mit der Komplexität und Menge an Prozessen auseinandersetzen müssen.

Vor eine erste Herausforderung stellte die betroffenen Unternehmen ein eingefordertes, zentralisiertes Berechtigungsmanagement. Alle Berechtigungsvergabeprozesse müssen in einer zentralen Institution zusammenlaufen – keine Formulare mehr für Anwendung A, keine formlose Mail an den Admin für Anwendung B – ein einheitlicher Prozess für alle Applikationen und Antragsstellende des Unternehmens.

Was in den nächsten Jahren folgt, sind verschiedene Vorgaben (MaRisk, BAIT, DSGVO, ISO 27009, …) zu unterschiedlichen Funktionen, die das mittlerweile etablierte IAM darstellen sollen. (Abbildung 1)

Jede dieser einzelnen Maßnahmen birgt eine eigene, erhebliche Komplexität, die dennoch in das Große und Ganze der bereits etablierten IAM-Lösung integriert werden muss.

Und dennoch, trotz der verschiedenen Prozesse und Herausforderungen, bildet die Berechtigungsvergabe selbst den Grundstein und gleichzeitig das Herz eines gut funktionierenden Identity- & Access Managements.

RBAC, ABAC und ACL

Role Based Access Control (RBAC) ist 55%

Hierbei können mehrere Berechtigungen summiert und zu einer Rolle zusammengefasst werden.

Ob die Rolle lediglich eine Berechtigung von Anwendung A, mehrere Berechtigungen von Anwendung B, oder sogar verschiedene Berechtigungen unterschiedlicher Anwendungen beinhaltet, ist hierbei der Organisation überlassen.

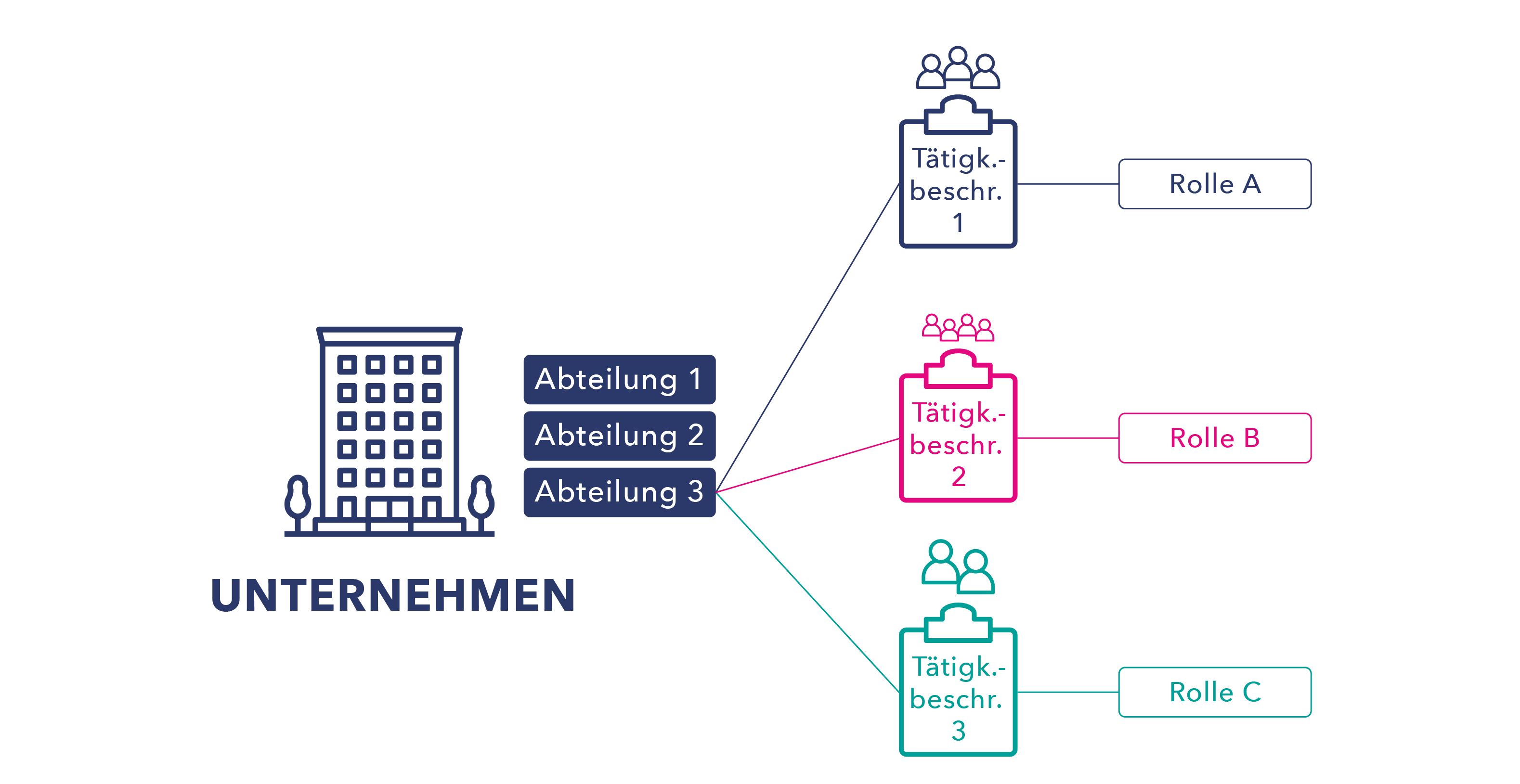

Diese generierten Rollen(-konzepte) können anschließend Mitarbeitenden zugewiesen werden. (Abbildung 2)

Somit ist es für die von der Organisation benannten Anwenderinnen und Anwender ein leichtes, Berechtigungen ihrer Gruppe, Abteilung oder des Unternehmens zu koordinieren.

Weitere, große Vorteile von RBAC sind das Eintrittsmanagement sowie die Reorganisation von Abteilungen. Da die generierten Rollen meist Beständigkeit haben, kann neuen oder wechselnden Teammitgliedern eine bereits existente Rolle zugewiesen werden – Mit einem „Klick“ werden somit verschiedene Berechtigungen für das jeweilige Teammitglied automatisiert beauftragt.

Andere Verfahren, wie zum Beispiel Attribute Based Access Control (ABAC) oder Access Control List (ACL) sind hierbei für die Anwendenden aufwändiger – Eine Berechtigungsvergabe beinhaltet hierbei mehr manuelle Schritte und somit erhöhten Aufwand.

Auch wenn mit einem rollenbasierten Berechtigungsmanagement viele Vorteile für das Unternehmen erzielt werden könnten, stellen sich einige, organisatorische Fragen, wie „Wer darf die Rollen(-konzepte) generieren?“, „Welche Legitimationsinstanzen werden benötigt?“ oder „Welche Vorgaben müssen den Rollen-Besitzenden mitgegeben werden?“.

Rollen(-konzepte) und die Segregation of Duties

Einer der ersten zu klärenden Punkte, betrifft den Umgang des Unternehmens mit der sogenannten Segregation of Duties (Funktionstrennung).

Ist das Unternehmen dazu angehalten, eine Funktionstrennung bei sämtlichen Berechtigungsvergaben vorzunehmen, muss vor der Rollenkonzepterstellung geklärt sein, auf welcher Ebene diese Trennung vorgenommen werden soll.

Hierbei wird meist zwischen einer Funktionstrennung auf Rollen- oder Rechteebene entschieden. Bei einer Trennung auf Rollenebene können die jeweiligen Rollen attribuiert werden, um sich bei einer Zuordnung an ein Teammitglied potentiell auszuschließen. Allerdings reicht dieses Vorgehen manchen Prüfenden nicht, da die Attribuierung manuell vorgenommen wird und einzelne Berechtigungen nicht explizit betrachtet werden.

Die Funktionstrennung auf Rechteebene hebt den initialen-, aber auch den Pflegeaufwand der Rollen(-konzepte) massiv an, ist aber der verlässlichere Weg. Bei einer initialen Rollenkonzepterstellung sollte diese Entscheidung vorab gefällt werden. Eine nachgelagerte Änderung der Prozessarchitektur trägt die Größe eines eigenen Projektes.

Rollen auf Unternehmens- oder Abteilungsebene?

Am Ende kommt es auf die Größe an – Was nach einem schlechten Wortwitz klingt, orientiert sich hierbei an der Wahrheit. Ein Unternehmen, welches weniger als 100 Applikationen aktiv nutzt, wird den größeren Vorteil daraus ziehen können, Rollen auf Unternehmensebene zu generieren. Abteilungen und Führungskräfte können sich hierbei aus einem vorgegebenen und übersichtlichen Portfolio an Rollen bedienen, um so die Arbeitsfähigkeit ihrer Mitarbeiterinnen und Mitarbeiter sicherzustellen.

In diesem Fall können bei der initialen Rollenkonzepterstellung mehrere Ansätze gewählt werden. Ob ausschließlich verfahrens- oder tätigkeitsabhängige Rollen generiert werden, ist hierbei schon fast Geschmackssacke. Entscheidend ist die Usability für die jeweilige IAM anwendende Person.

Ab einer bestimmten Betriebsgröße sowie Anzahl von Anwender:innen und Applikationen, wächst das Rollenportfolio stetig an und macht es auf Unternehmensebene kaum noch handhabbar. Die hiermit verbundenen Prozesse zur Rollengenerierung und Pflege werden aufwändiger – Anwendende verlieren die Übersicht über die großen Mengen an Berechtigungen. Hier ergibt es Sinn, Rollen(-konzepte) auf Abteilungsebene einzuführen. Jede Gruppe kann autonom über das eigene Portfolio an Rollen bestimmen: generieren, vergeben, entziehen und anpassen. Außerdem werden hierbei die manuellen Aufwände dezentralisiert.

Aber auch hier gilt am Ende die Zufriedenheit der IAM anwendenden Person – und somit eine individuelle Lösung für jedes Unternehmen.

Vor- und Nachteile von Rollen(-konzepten), ausgerichtet nach Tätigkeitsbeschreibung und Funktion

Das agile Umfeld ist ein gutes Beispiel, um die Sinnhaftigkeit dieses Ansatzes darzustellen. Wenn nach gelehrter Scrum-Methodik gearbeitet wird, besitzen alle im Sprint tätigen Entwicklerinnen und Entwickler dieselben Berechtigungen. Somit ist das Erstellen einer Rolle für sämtliche Entwicklerinnen und Entwickler die optimale Lösung – Zusätzlich zu dem damit einhergehenden Minimalprinzip.

Auch Sprint übergreifend kann eine gemeinsame Rolle für alle Scrum-Master erstellt werden, da die Aufgaben sich ebenfalls gleichen. Unternehmen mit vielen identischen oder ähnlichen Tätigkeitsbeschreibungen leben diesen Ansatz sehr gut – Aufwände können somit minimiert werden.

Natürlich existieren Abteilungen oder Gruppen, in denen verschiedene Teammitglieder eine Vielzahl von unterschiedlichsten Funktionen inne haben – jeder kann und tut etwas Anderes – der gemeinsame „Berechtigungsnenner“ ist sehr klein. In diesem Beispiel ergibt eine Rollengenerierung nach Tätigkeitsbeschreibung wenig Sinn (Sobald mehr Rollen als existente Mitarbeitende bestehen, sollte die Vorgehensweise überdacht werden).

Hier bestehen mehrere Optionen, die gewählt werden können:

-

Minimalprinzip: Finden sie den gemeinsamen Nenner – versuchen sie die Rollenanzahl so gering wie möglich zu halten.

-

Kann der gemeinsame Nenner genauer betrachtet und eventuell angehoben werden? Gegebenenfalls kann bei einer unkritischen Berechtigungsvergabe die Rollenanzahl minimiert und doch eine Generierung nach Tätigkeitsbeschreibung gewählt werden.

-

Ein Mitarbeitender = Eine Rolle. Der „leichteste“ Weg, allerdings finden Sie mit großer Wahrscheinlichkeit einige Berechtigungen in mehreren Rollen wieder. Außerdem ist der Aufwand bei einer Fluktuation von Mitarbeitendenn in der Abteilung / dem Unternehmen immer groß – Neue Rollen müssen erstellt, alte Rollen gelöscht werden.

-

Anwendungsspezifische Rollen: Es können mehrere Rechte in einer Rolle hinterlegt werden, allerdings gehören diese immer zu genau einer Applikation. Der Anwendende hat somit eine gute Übersicht über sein Rollenkonzept, allerdings ist hier ebenfalls die Wahrscheinlichkeit groß, ein aufgeblähtes Portfolio an Rollen zu generieren.

-

Position im Unternehmen: Macht es Sinn, Rollen von (bspw.) Führungskräften, internen- sowie externen Mitarbeiter:innen oder Auszubildenden zu differenzieren?

-

Hierarchische Rollenkonzepte: Auch, wenn ihr Unternehmen abteilungseigene Rollenkonzepte generiert hat, kann es in bestimmten Fällen sinnvoll sein, Ausnahmen hinzuzufügen. Abteilungsübergreifende Rollen, die von mehr als nur einer Gruppe genutzt werden könnten, erleichtern oder verschlanken häufig die Berechtigungsvergabe.

Egal, welche Optionen für die Rollenkonzeptionierung in Betracht gezogen werden – meist ist die Kombination aus mehreren Varianten die optimale und maßgeschneiderte Lösung für ihr Unternehmen.

Technisch automatisierte Rollenkonzeptgenerierung

Die Suche nach einer praktikablen Softwarelösung zur technisch automatisierten Rollenkonzeptgenerierung gestaltet sich schwierig, da der Markt hier nicht viel hergibt. Allerdings wächst der manuelle Aufwand mit der Menge an Rollen, die es zu generieren gilt, immer mit – und stellt Unternehmen somit häufig vor große Herausforderungen.

-

Die Einführung einer Identity- & Access Management–Lösung in einem Unternehmen mit einer großen Anzahl an Abteilungen

-

Reorganisation des Unternehmens und / oder von Abteilungen

-

Neugründungen von Abteilungen / Sparten

-

Fusionen, u.v.m.

Das initiale Generieren von Rollenkonzepten geht mit jedem dieser aufgezählten Projekte einher. Das Durchkalkulieren der manuellen Aufwände einzelner Personen und das anschließende Bemessen der damit verbundenen Kosten, bewirkt schnell den Wunsch nach einer alternativen Softwarelösung. Auch hier kommt es natürlich wieder auf die Größe des Vorhabens an, allerdings rechnet es sich meist, eine dieser Lösungen zu nutzen. Eine dieser Alternativen stellt das RoleMining-Tool von „governance 2 compliance“. Das Unternehmen hat sich auf den von IT-Regularien geprägten Markt spezialisiert und neben der angebotenen Beratung ein Werkzeug entwickelt, welches flexibel an die Vorgaben des jeweiligen Unternehmens angepasst werden kann. Hierbei werden Daten von Mitarbeitenden, Applikationen und Berechtigungen automatisiert analysiert, aufbereitet und auf Basis einer Auswahl von Funktionen in Rollenkonzepte umgewandelt – gerade bei der primären Rollenkonzepterstellung ein massives Zeitersparnis.

Nach der initialen Befüllung allerdings, ist und bleibt die Pflege der generierten Rollen(-konzepte) eine manuelle Aufgabe der jeweiligen Anwendenden. Die oft nur minimale Korrektur der betroffenen Rolle im IAM-System selbst macht eine technische Unterstützung obsolet. Dies ist weiterhin der große Vorteil des RBAC: Sind erst einmal alle Rollen angelegt, geprüft und qualitätsgesichert, besitzen diese eine große Beständigkeit und werden nur sporadisch angepasst.

Fazit

Ein etabliertes Identity- & Access Management ist ein dauerhaft lebendiger Prozess, der nie seine finale Form finden wird. Viel zu fluktuierend sind die Vorgaben von außen, die einen stetigen Wandel voran treiben – der implementierten Funktionen, aber auch der erstellten Rollenkonzepte. Und egal, welche regulatorischen Anforderungen Ihr Unternehmen im Identity- & Access Management umsetzen muss – oder eventuell auch ohne Anforderungen umsetzen möchte: Flüssig und stabil laufende Berechtigungsvergabeprozesse gehen Hand in Hand mit gut organisierten, strukturierten Rollenkonzepten einher. Unsere Erfahrung zeigt: Berücksichtigen sie ruhig ein paar Tage mehr in ihrer Projektplanung, wenn es um die initiale Generierung von Rollenkonzepten geht – die Organisation wird es ihnen nach dem GoLive danken.